Einige Fragen sich sicherlich wie man schon in der Entwicklungsumgebung, also in einem sehr frühen Stadium, Schwachstellen in APIs auffinden kann. Da ich selbst im API Bereich mit Postman arbeite, ist es natürlich der Einstieg, den wir hier tätigen müssen.

Owasp Zap bietet entsprechend hier die Möglichkeit im Zusammenspiel mit Postman Schwachstellen in Postman Collection aufzuspüren.

OWASP ZAP (Open Web Application Security Project Zed Attack Proxy) ist ein leistungsfähiges Sicherheits-Scanning-Tool für Einsteiger in das Sicherheitstesten sowie für professionelle Penetrationstester.

ZAP kann für viele verschiedene Sicherheitstestaufgaben verwendet werden, wie z. B. die aktive Simulation von Angriffen, um Schwachstellen aufzudecken, oder das passive Scannen von Anfragen als Proxy. Wie man diese beiden Anwendungen von ZAP implementiert, können ihr hier nachlesen.

In diesem Blogbeitrag zeige ich euch, wie ihr Postman so konfiguriert, dass Anfragen, die über Postman gestellt werden, durch OWASP ZAP geleitet werden (klassischer Man-in-themiddle Angriff über Proxy). Sprich wir nutzen OWASP Zap als “Man in the Middle” um hier schon Schwachstellen in einer der frühsten Entwicklungsstufe aufzufinden.

Mit seinem Proxy inspiziert ZAP Anfragen auf gängige Marker für Sicherheitslücken und schlecht geschützte Daten. Wenn ihr also die API-Schicht Ihrer Anwendung mit Postman testet, könnt Ihr eure Anwendung passiv auf gängige Sicherheitslücken scannen.

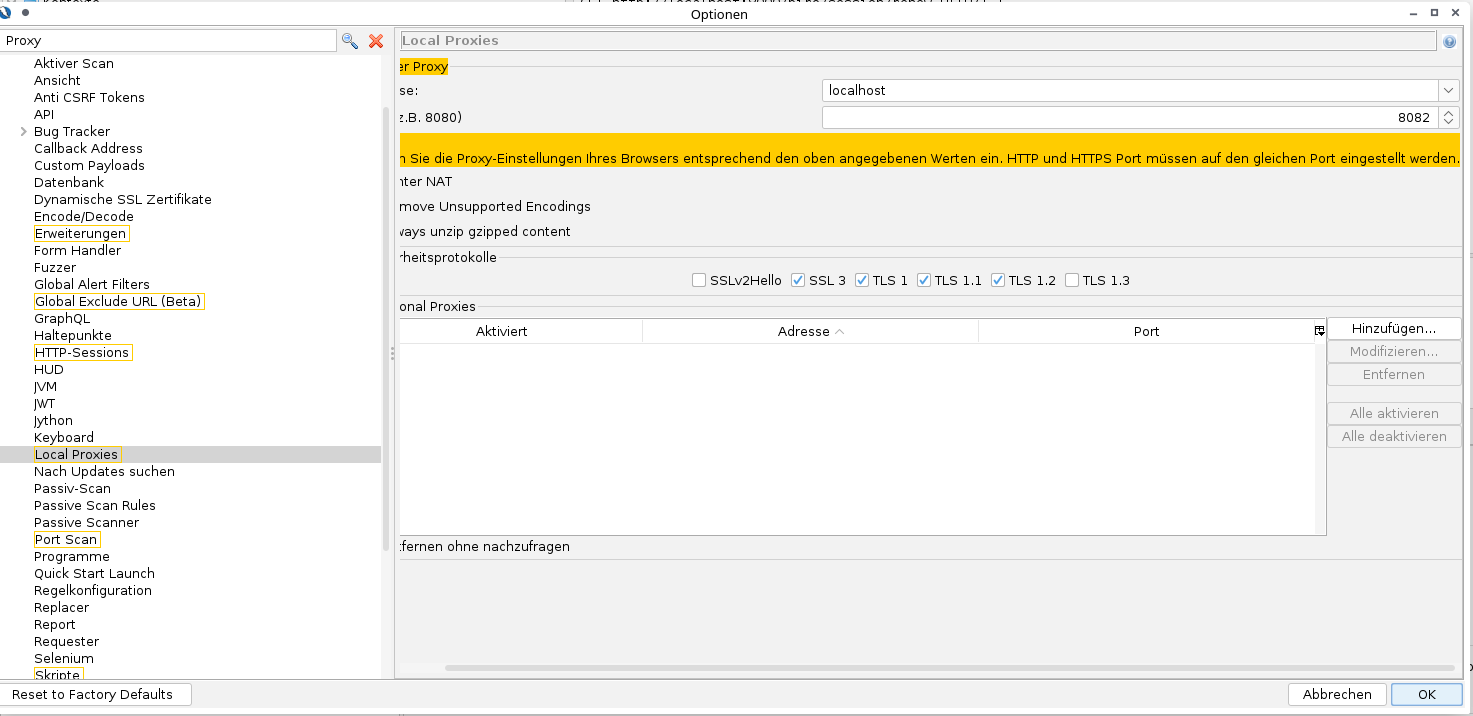

Öffnet zunächst OWASP ZAP und sucht in der oberen Menüleiste Tools – „Einstellungen“ und wählt unter „Optionen“ „Lokale Proxies“. Ihr solltet nun das Folgende sehen:

Dies sind die Einstellungen für ZAPs Proxyserver, über den die Postman-Anfragen umgeleitet werden. Ihr müsst die Adresse und den Port kennen (gemeint ist OWASP ZAP), um Postman so einzustellen, dass Anfragen über ZAPs Proxy-Server umgeleitet werden.

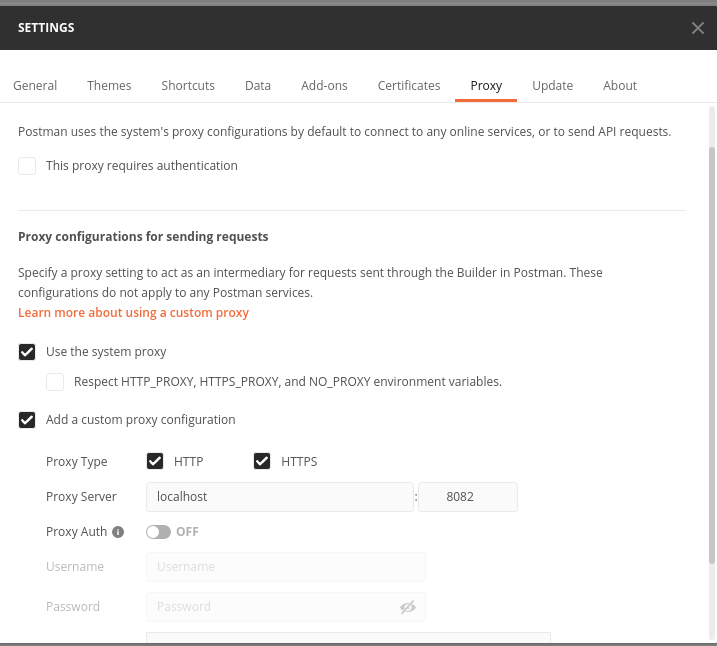

Da Sie nun die Adresse und den Port für den Proxy haben, öffnen Sie Postman und suchen Sie in der oberen Menüleiste „Einstellungen“ und wählen Sie den Reiter „Proxy“. Sie sollten nun das folgende Menü sehen:

Wenn ihr alles richtig gemacht habt, dann läuft jetzt in diesem Augenblick jeglicher API-Verkehr aus Postman über OWASP Zap der sofort und on-the–fly hier auf Schwachstellen testet.

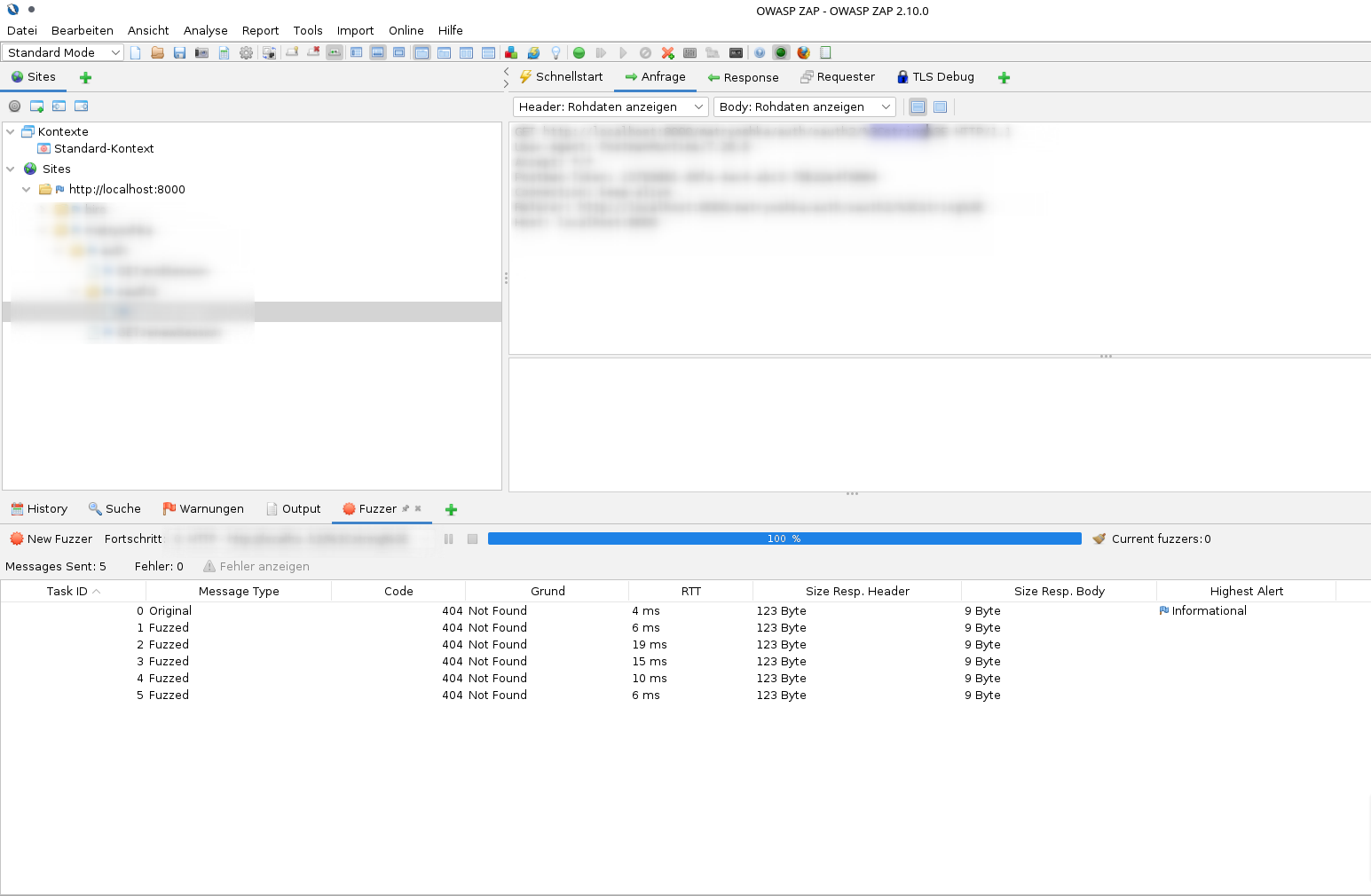

Das sieht dann so aus:

Wie man das Ganze nun noch automatisiert, werde ich in einem anderen Beitrag beschreiben.

Happy „Schwachstellentest“!

Neueste Kommentare