Gerade der Bereich API ist in vielerlei Hinsicht immer speziell, gerade hier ist es wichtig frühzeitig mit einem umfangreichen Schwachtstellentest anzugreifen. In einigen meiner Projekte nutzen wir verschiedene Workflows schon ab der Integration Stage, und hier auch verschiedenes Tooling. Ob nun OWASP Zap oder Jmeter, oder andere Tools mit all diesen genannten lassen sich Schwachtstellen im API Bereich feststellen.

In diesem Beitrag geht es um OWASP Zap und die Möglichkeiten von Api basierenden Schwachstellentest. Benötigt wird zur Nutzung von Api basierenden Test in OWASP Zap mehrere Plugins die man in Owasp Zap nachinstallieren muss. Zum einen das Plugin OpenApi Support und SOAP Scanner.

Installieren der Add-ons

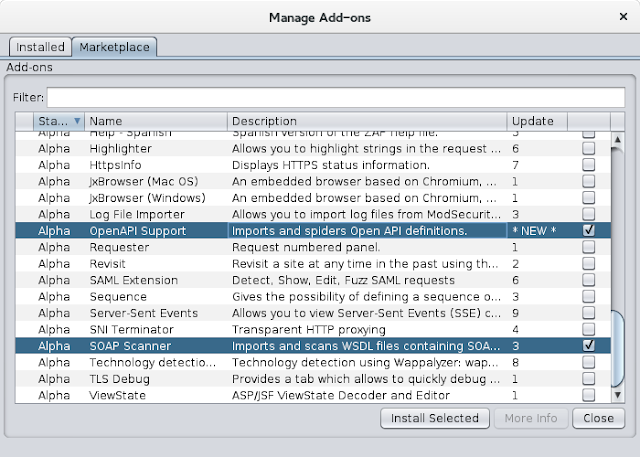

Um die API-Definitionen zu importieren, müsst ihr die entsprechenden Add-ons aus dem ZAP Marketplace hinzufügen.

Um dies über die Benutzeroberfläche zu tun:

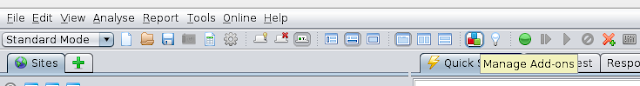

- Klickt auf die Schaltfläche ‚Add-ons verwalten‘.

- Wählt die Registerkarte „Marketplace

- Klickt auf die Schaltfläche „Nach Updates suchen“, wenn keine Add-ons angezeigt werden

- Wählt die Add-ons aus und installieren Sie sie: * OpenAPI-Unterstützung * SOAP-Scanner

Die Installation über die Kommandozeile ist noch einfacher – startet einfach ZAP mit den Kommandozeilenflags: „-addoninstall soap -addoninstall openapi“

z.B.:

./zap.sh -addoninstall soap -addoninstall openapi

Importieren über die Benutzeroberfläche

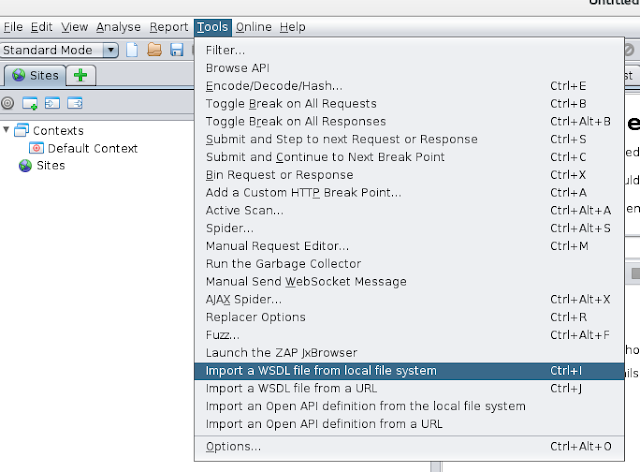

Diese Add-Ons fügen die folgenden Elemente unter dem Menü „Tools“ hinzu:

Importieren einer WSDL-Datei aus dem lokalen Dateisystem

Importieren einer WSDL-Datei aus einer URL

Importieren einer OpenAPI-Definition aus dem lokalen Dateisystem

Importieren einer OpenAPI-Definition von einer URL

Weitere Möglichkeiten zur Einbindungen findet ihr hier:

https://www.zaproxy.org/blog/2017-04-03-exploring-apis-with-zap/

Sobald Ihr die API mit einer der oben genannten Optionen zur Site-Struktur hinzugefügt habt, können ihr anschließend jede der anderen ZAP-Komponenten auf die API anwenden, einschließlich des aktiven Scanners und des Fuzzers.

Beachtet bitte, dass das SOAP-Scanner-Add-on auch 2 zusätzliche Scan-Regeln hinzufügt, die speziell auf SOAP- und XML-URLs abzielen:

Weitere Möglichkeiten zum Einsatz von OWASP Zap im Rahmen von Security Testing auf Api Basis:

Hier ein Beispiel wie man über Fuzzing Api Schwachstellen prüfen kann:

Hier zum Thema Fuzzing:

Neueste Kommentare